1.> Pertama persiapkan dahulu alat perangnya

Download Jumpstar and dumpper : Disini

2.> Jika sobat sudah selesai download silahkan sobat Install JumpstarWPS dan WinPcap, dan untuk DUMPPER tidak perlu install karena sudah berbentuk Portable.

3.> Pastikan anda berada di dalam jangkauan wifi.

4.> Klik Scan pada dumpper.

5.> setelah dipastikan ada wifi yang aktif dan terprotesksi oleh password, Kalian buka menu WPS.

6.> klik scan lagi pada menu WPS.

7.> Setelah terlihat ada beberapa wifi yang aktif di menu WPS, anda klik wifi yang ingin anda hack, dan klik JumpStar.

Cara ini gk 100% berhasil, jadi kalo ada yang gagal jangan patah semangat dan terus mencoba

Minggu, 13 Maret 2016

Cara menggunakan Dumpper dan jumpstar

Rabu, 20 Januari 2016

20 Virus Komputer Berbahaya Sepanjang Sejarah

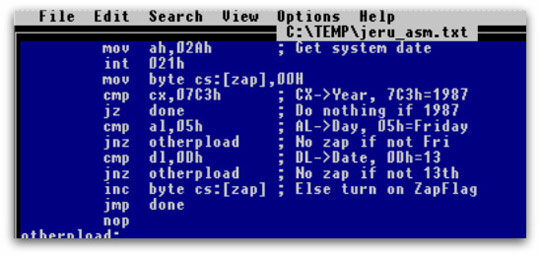

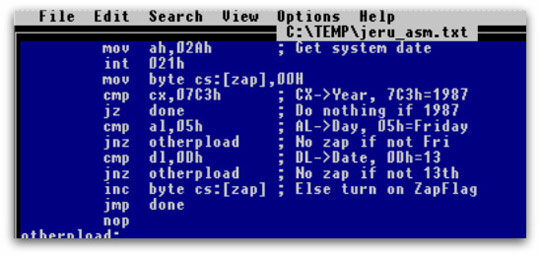

- Jerusalem (Friday 13th) – 1987

Virus komputer ini pertama terdeteksi di Jerusalem pada Oktober 1987. Merupakan virus MS-DOS yang menginfeksi setiap file run yang dapat dikerjakan kecuali COMMAND.COM. Pada tiap hari Jumat tanggal 13, virus Jerusalem menghapus semua file program yang berada pada HardDrive yang terinfeksi, maka dari itu virus komputer ini juga disebut virus Friday 13th.

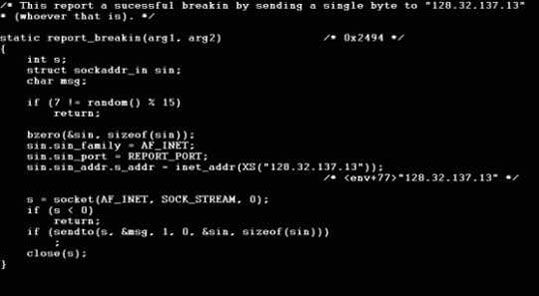

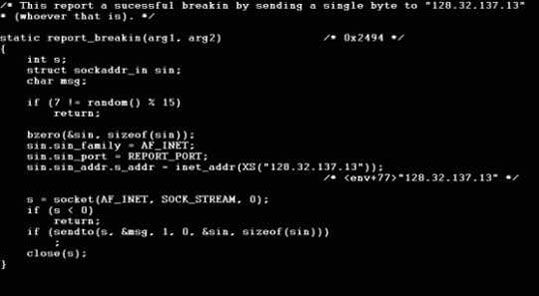

- Morris (Internet Worm) – 1988

Virus komputer jenis Worm pertama di dunia ini didistribusikan via internet pada 2 November 1988 dan menyebabkan kerugian hampir USD 100 juta. Virus ini juga menginfeksi lebih dari 6000 komputer di AS termasuk beberapa komputer milik NASA. Bahkan karena kehebohannya ini, virus Morris diabadikan dalam sebuah floppy disk dan dipamerkan dalam Boston Museum of Science.

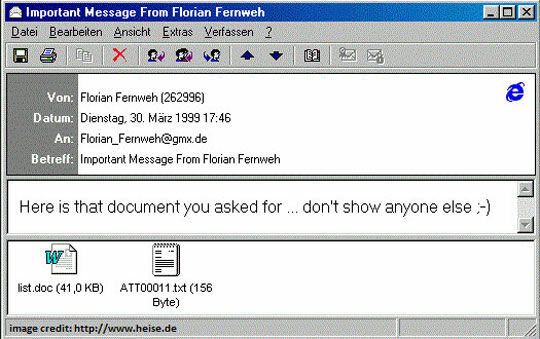

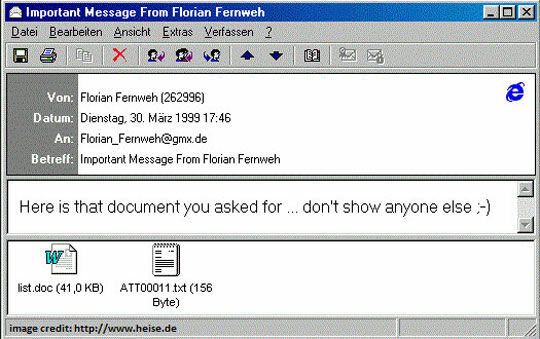

- Melissa – 1999

Virus komputer bernama Melissa dikirim melalui email kepada seluruh pengguna email dan virus komputer ini memiliki kemampuan untuk berkembang biak di file Word dan Excel. Virus komputer ini juga diketahui sebagai "Mailissa", "Simpsons", "Kwyjibo", dan "Kwejeebo". Virus Melissa menginfeksi 20% komputer di seluruh dunia.

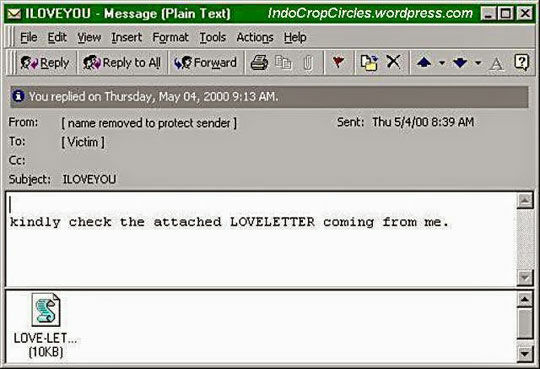

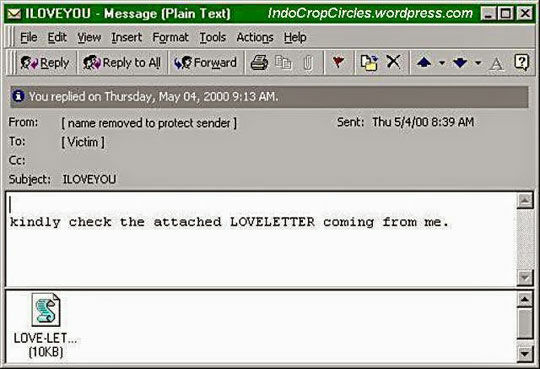

- Love Letter ( I Love You/Lovebug) – 2000

Virus email ini menyebar pada tahun 2000 telah menyebabkan kerugian sebanyak $10 Milyar di 20 negara. Virus komputer ini didistribusikan melalui email dengan subjek “I Love You” berisi pesan teks bertuliskan "kindly check the attached LOVELETTER from me" dan lampirannya berjudul “LOVE-LETTER-FOR-YOU.TXT.VBS.”. Jika kamu membuka lampirannya maka secara otomatis virus komputer ini akan mereplikasikan dirinya dan mengirim ke semua alamat email dalam email pengguna. File ini juga akan menghapus file .jpg dan .jpeg.

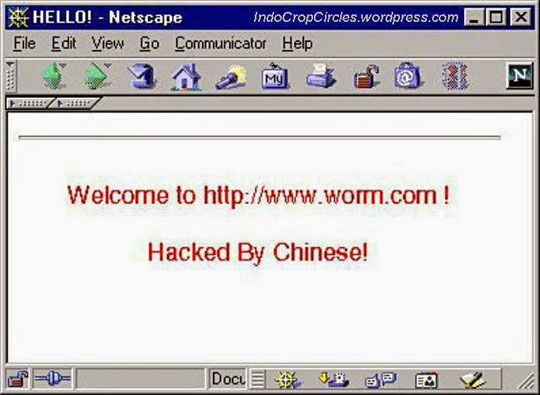

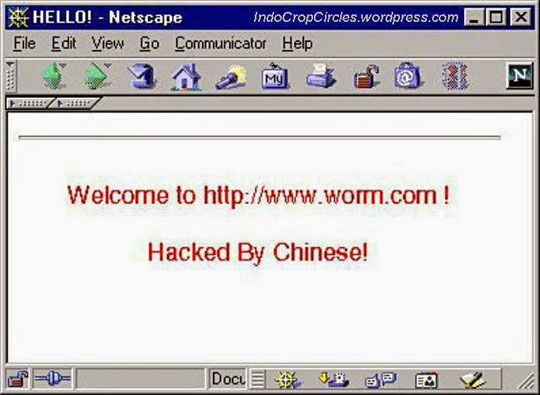

- Code Red – 2001

Virus komputer berjenis Worm ini diobservasi pada tanggal 15 Juli 2001. Virus Code Red menyerang Microsoft IIS web server. Virus komputer ini merusak halaman web dan meninggalkan teks “Hacked by Chinese!” dan merusak website whitehouse.gov. Kerugian yang disebabkan virus komputer Code Red mencapai USD 2 Milyar.

- SQL Slammer – 2003

SQL Slammer adalah virus Worm komputer yang menyebabkan penolakan layanan pada beberapa hosting internet dan secara dramatis memperlambat traffic internet. Dimulai pada tanggal 25 Januari 2003 dan menyebar sangat cepat kemudian menginfeksi 75.000 korban dalam waktu sepuluh menit. Virus komputer SQL Slammer menyerang web server yang dijalankan oleh versi rentan Microsoft SQL Server, kemudian menghasilkan alamat Internet Protokol (IP) secara acak.

- MyDoom (W32.MyDoom@mm, Novarg, Mimail.R, Shimgapi) – 2004

Dikenal sebagai malware terkejam pada tahun 2004, virus komputer ini menginfeksi kurang lebih satu juta komputer. Virus MyDoom terlihat sebagai bouncing email atau email spammer dan ketika pengguna membuka email tersebut maka saat itu pula komputernya terinfeksi. Virus komputer paling berbahaya ini bisa mengunduh file tambahan dan mencuri alamat email kemudian otomatis mengirimkan email pada korban barunya.

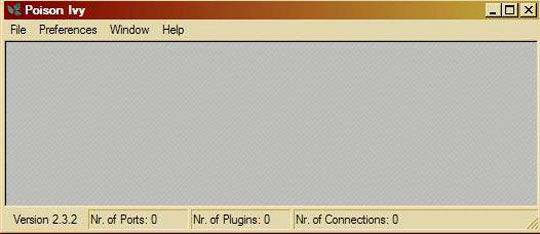

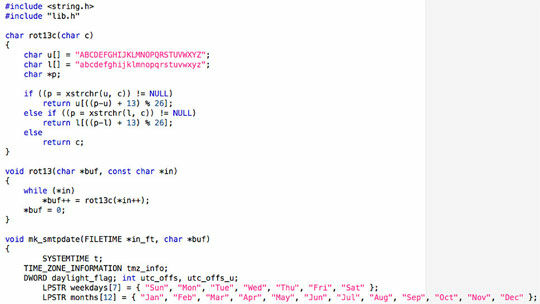

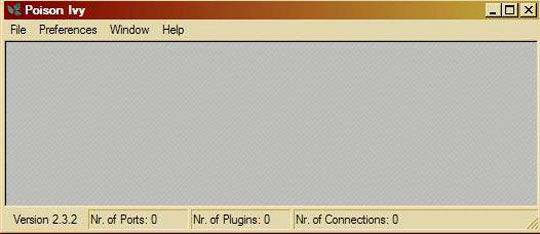

- Poison Ivy – 2005

Poison Ivy adalah remote access Trojan yang mampu mengendalikan komputer yang terinfeksi dari lokasi yang berbeda secara sembunyi-sembunyi. Setelah virus komputer ini diinstal ke komputer, hacker dapat mengontrol komputermu, memanipulasi konten dan mengakses speaker komputer serta webcam untuk merekam audio maupun video. Virus ini adalah mimpi buruk dari segala mimpi buruk computer security.

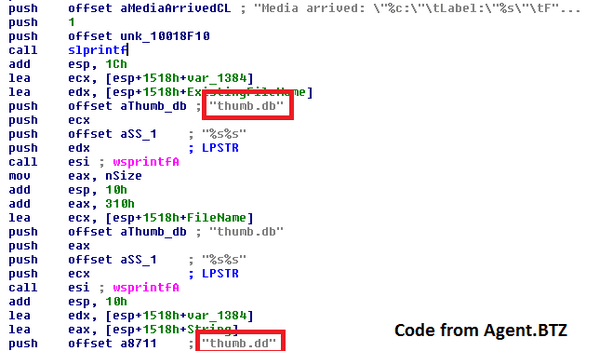

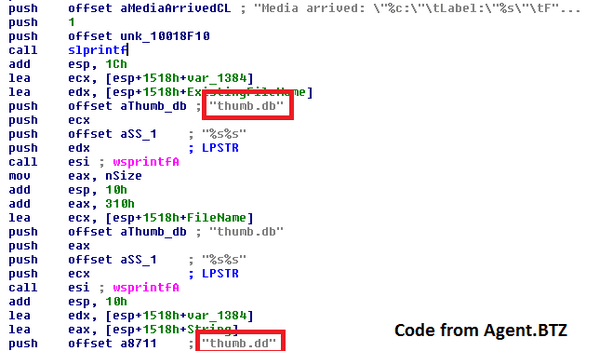

- Agen.btz – 2008

Malware atau virus komputer yang berhasil mengacaukan sistem keamanan Pentagon ini bahkan sampai membuat Pentagon mendirikan departemen militer US Cyber Command untuk mengatasi agent.btz. Disebarkan melalui thumb drive lalu menginstal malware dan mencuri data-data penting. Agent.btz ini juga dikenal sebagai Agent.AWF yang menyerang sistem operasi Microsoft Windows.

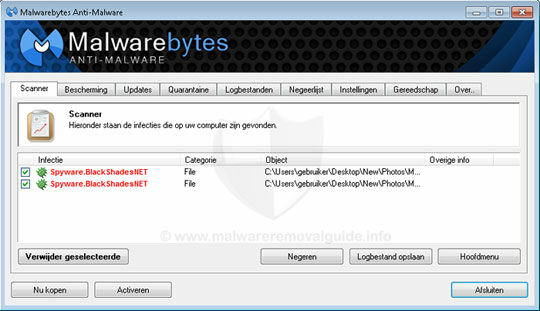

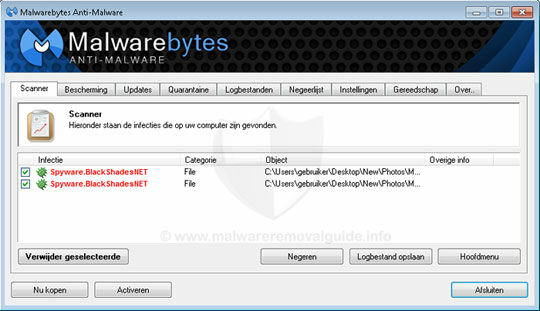

- BlackShades – 2014

BlackShades, virus komputer yang terbilang baru ini menjangkiti lebih dari 100 negara dan menyerang perangkat lunak pada komputer. Virus komputer bekerja dengan cara mengambil alih komputer. Virus BlackShades atau yang disebut juga BlackShader ini memungkinkan hacker untuk mencuri informasi pribadi, mencegat pesan penting dan membajak kamera pada komputer atau webcam untuk digunakan secara diam-diam demi kepentingan hacker tersebut.

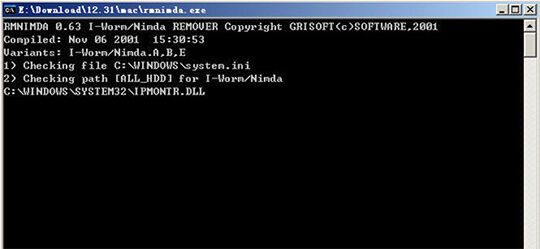

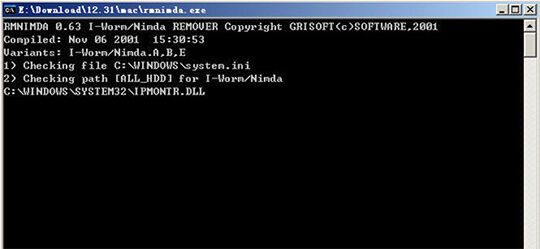

- Nimda – 2001

Virus komputer Nimda muncul pertama kali pada pertengahan September 2001, atau lebih tepatnya seminggu setelah serangan 9 September. Nama virus Nimda diambil dari kata "Admin" dengan pengejaan yang terbalik. Virus Nimda menyebar lewat media internet seperti email, web, file sharing, atau memanfaatkan celah keamanan yang ada pada server Web Microsoft Internet Information Services (IIS). Virus jenis Worm ini dikabarkan dengan cepat berhasil menginfeksi dan melumpuhkan ribuan komputer di seluruh dunia dan sampai saat ini masih menyebar, namun dengan kecepatan yang lebih lambat.

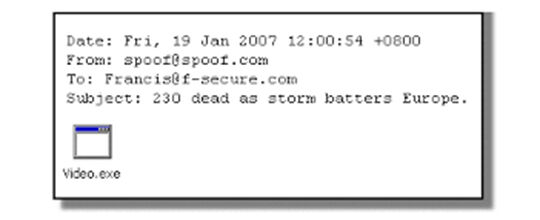

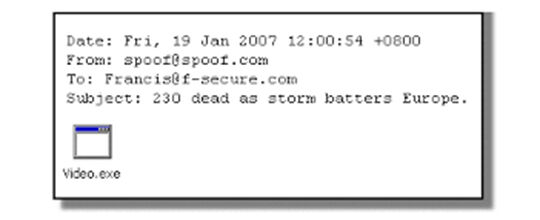

- Storm Worm – 2006

Virus komputer jenis Trojan House kali ini dapat mematikan dan sangat merusak bagi perangkat Anda. Storm Worm adalah software berbahaya yang pertama kali muncul pada tahun 2006 dan menyebar lewat pesan elektronik alias email yang di dalamnya disertakan sebuah link. Banyak pengguna komputer mengeluh bahwa mereka menerima email spam dengan pesan "230 dead as storm batters Eropa". Jika pengguna mengeklik link tersebut akan menyebabkan virus komputer Storm Worm menginfeksi komputer dan memungkinkan komputer dikendalikan dari jarak jauh untuk menyebarkan email spam di internet.

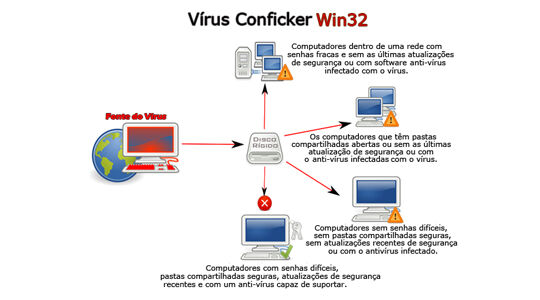

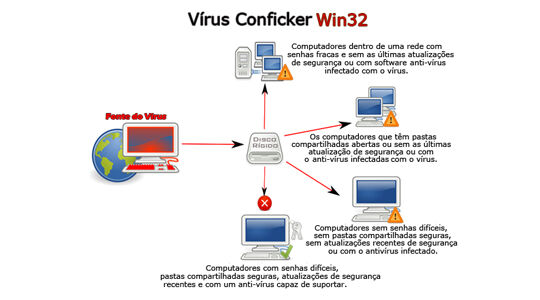

- Conficker – 2008

Virus Conficker masuk dalam kategori virus komputer yang sangat berbahaya karena penyebarannya yang sangat cepat. Conficker ditemukan pada Oktober 2008. Selain Conficker, virus komputer ini juga dikenal dengan nama Downup, Domnadup, Win32/Conficker.C, dan virus Kido. Virus komputer ini menyebar melalui OS Microsoft Windows dan paling banyak menyerang OS Windows XP. Heinz Heise memperkirakan Conficker telah menginfeksi 2.5 juta PC pada 15 Januari 2009, sementara The Guardian memperkirakan 3.5 juta PC terinfeksi. Kemudian pada tanggal 16 Januari 2009, virus komputer ini telah menginfeksi hampir 9 juta PC dan menjadikannya sebagai salah satu infeksi yang paling cepat menyebar dalam waktu singkat.

- CIH atau .Win9x.CIH – 1998

Virus komputer CIH atau .Win9x.CIH disebut juga sebagai Chernobyl, pertama kali terdeteksi di Taiwan pada bulan Juni 1998. CIH disebutkan sebagai salah satu virus komputer paling berbahaya yang pernah dibuat. Virus komputer ini mampu mengutak-atik BIOS komputer agar tidak bisa melakukan booting. Semakin masuk dalam kategori virus berbahaya dikarenakan virus komputer ini sulit dideteksi. CIH akan menginfeksi setiap aplikasi yang ada di komputer. Kerugian yang timbul akibat virus ini mencapai lebih dari US$ 100 juta.

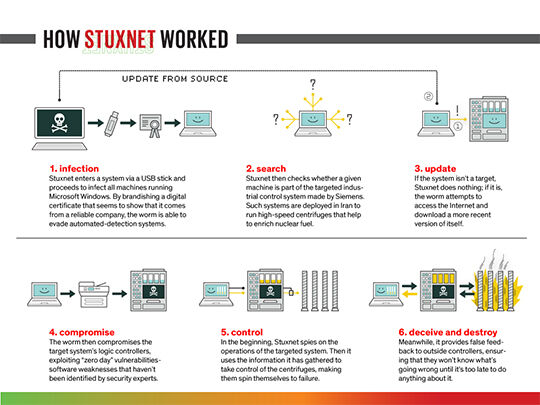

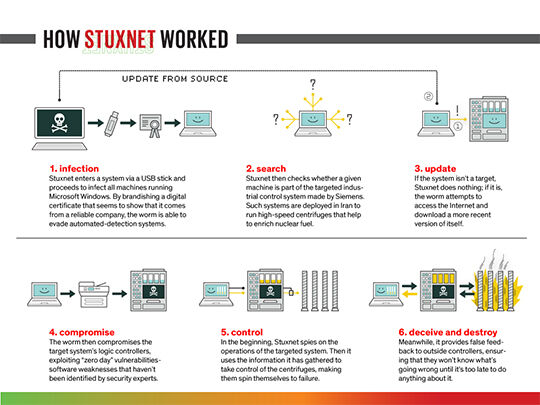

- Stuxtnet – 2010

Virus komputer Stuxnet adalah salah satu virus komputer paling berbahaya yang menjadi awal dari perang cyber di internet. Virus jenis malware ini muncul pada pertengahan tahun 2010. Menyerang Sistem Supervisory Control and Data Acquisition (SCADA). Menurut kabar yang beredar, awalnya AS menciptakan virus ini untuk menyerang fasilitas nuklir milik Iran.

Bukannya berdampak besar ke fasilitas Iran tersebut, virus ini malah menyebar dan menyebabkan kekacauan di jaringan internet seluruh duniayang pada akhirnya menyebabkan kekacauan yang lebih besar. Symantec sebagai sebuah perusahaan antivirus terkenal menyebutkan bahwa virus komputer Stuxnet lebih besar 50 kali lipat dari virus komputer biasa dan mereka belum berhasil menemukan sumber virus tersebut.

- Duqu – 2011

Duqu diduga memiliki hubungan dengan virus komputer Stuxnet. Nama Duqu diberikan oleh peneliti Boldizsar Hungaria Bencsath dari Laboratory of Cryptography and System Security (CrySyS Lab) di Budapest University of Technology and Economics, Hungaria. Peneliti tersebut menganalisa malware ini dan menulis laporan sebanyak 60 halaman dengan menamakannya sebagai virus Duqu. Virus komputer ini dapat mengubah nama file data dalam komputer dengan awalan "~DQ". Malware ini ditemukan pada awal September 2011.

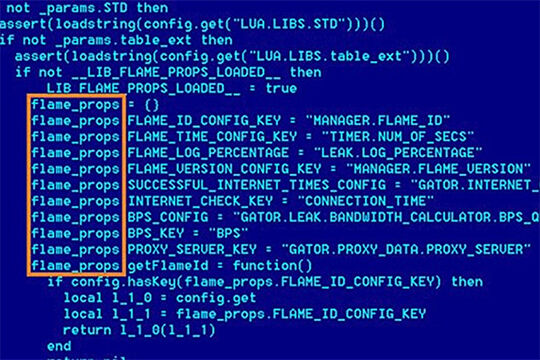

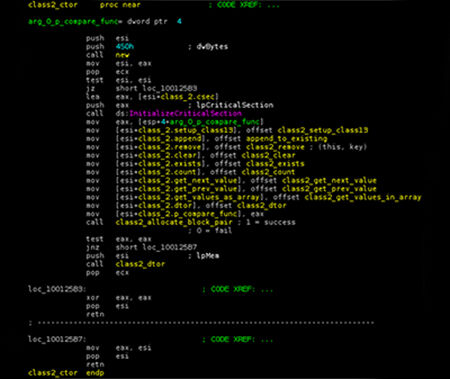

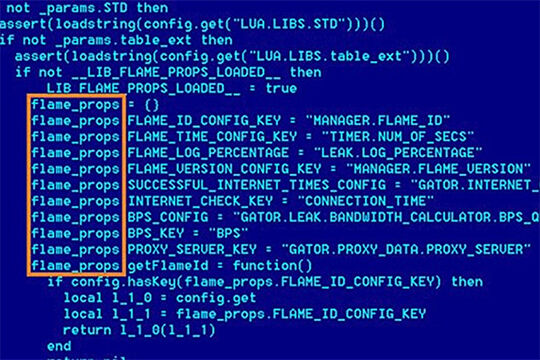

- Flame aka Flamer aka sKyWIper – 2012

Pernahkan kamu melihat sebuah malware komputer yang sangat canggih hingga dapat menginfeksi komputer dengan menjalankan sistem operasi Windows dengan sendirinya? Flame atau Flamer dianggap sebagai virus tercanggih yang ditemukan pada tahun 2012, hampir sama berbahayanya dengan virus komputer Stuxnet. Virus komputer Flame digunakan sebagai senjata cyber untuk menyerang beberapa entitas di suatu negara. Awalnya ditemukan sebagai senjata yang menyerang komputer milik pejabat Iran namun malah menyebar ke mancanegara.

Setelah ditemukan menginfeksi sejumlah sistem komputer di negara-negara Timur Tengah seperti Palestina, Israel, Lebanon, dan Suriah. Flame berukuran besar dan bisa masuk ke dalam sistem hingga menyebar menjadi banyak bagian-bagian kecil. Jika terjangkit virus komputer ini, maka komputer otomatis mengunduh file sebesar 6 MB yang berisi sekitar setengah lusin modul kompresi lain yang berada di dalamnya.

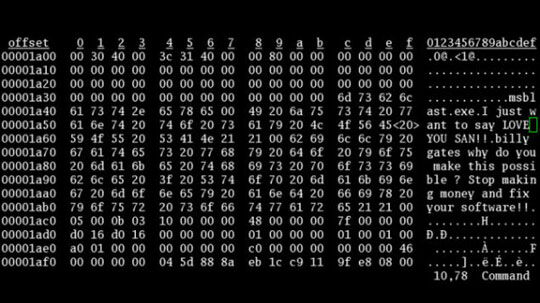

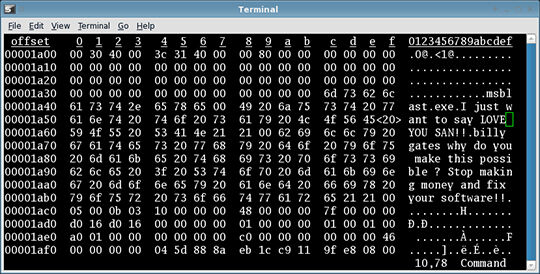

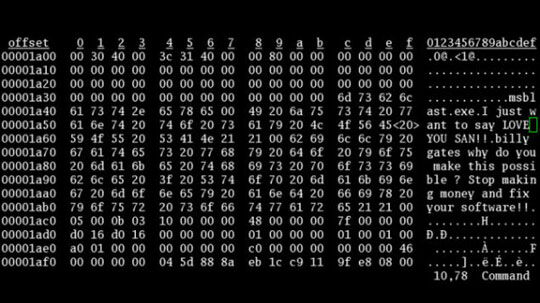

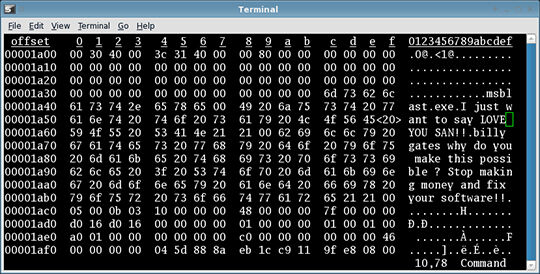

- Blaster, aka Lovsan, aka MSBlast – 2003

Pembuat virus komputer Blaster, aka Lovsan, aka MSBlast sepertinya menaruh dendam pribadi pada Bill Gates. Pasalnya, virus komputer Blaster pernah menginfeksi ratusan ribu komputer melalui ‘lubang kerentanan’ (vulnerability hole) pada Windows 2000 dan Windows XP. Virus ini akan membuka sebuah jendela dialog yang mengatakan kepada pengguna bahwa sistem akan shutdown dan kemudian komputer akan mati atau restart.

Dalam virus Blaster ditemukan dua pesan dalam kode yang bertuliskan:

"I just want to say LOVE YOU SAN!" dan "billy gates why do you make this possible? Stop making money and fix your software!!"

Terjemahan :

"Aku hanya ingin mengatakan cinta padamu SAN" dan "billy gates kenapa kamu membuat semua ini mungkin? Berhenti mencari uang dan perbaiki software milikmu!!"

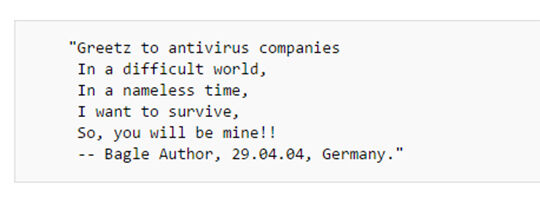

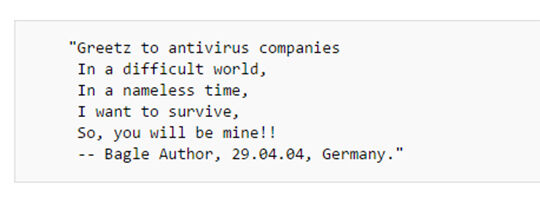

- Bagle – April, 2004

Virus komputer jenis Worm ini termasuk golongan virus pertama yang menyebarkan dirinya sebagai lampiran email lalu menyerang semua versi Microsoft Windows. Virus Bagle dirancang untuk membuka backdoor di mana remote user bisa mendapatkan kontrol atas komputer yang terinfeksi. Bagle muncul dengan subjek email adalah "Hi" dan pesan "Test =)" diikuti dengan string karakter acak dengan "Test, ya." pada akhirnya. Nama lampiran adalah string huruf acak dengan ekstensi file exe dan ikon yang sering terlihat seperti kalkulator Windows.

- Sasser – 2004

Virus komputer Sasser dibuat oleh Sven Jaschan yang saat itu masih menjadi seorang mahasiswa Jerman yang berusia 17 tahun. Sasser menyerang Windows 2000 dan Windows XP dengan memanfaatkan vulnerability hole dari sistem Windows tersebut. Sasser adalah menyebabkan kerusakan sebesar miliaran dolar pada tahun 2004. Virus komputer ini menyebabkan banyak komputer menjadi berjalan lambat dan crash, yang kemudian menyebabkan beberapa kerusakan cukup berat. Virus worm ini memiliki beberapa varian misalnya Sasser.E, varian pertama yang menyerang Mydoom dan Beagle, seperti Netsky.

Virus komputer ini pertama terdeteksi di Jerusalem pada Oktober 1987. Merupakan virus MS-DOS yang menginfeksi setiap file run yang dapat dikerjakan kecuali COMMAND.COM. Pada tiap hari Jumat tanggal 13, virus Jerusalem menghapus semua file program yang berada pada HardDrive yang terinfeksi, maka dari itu virus komputer ini juga disebut virus Friday 13th.

Virus komputer jenis Worm pertama di dunia ini didistribusikan via internet pada 2 November 1988 dan menyebabkan kerugian hampir USD 100 juta. Virus ini juga menginfeksi lebih dari 6000 komputer di AS termasuk beberapa komputer milik NASA. Bahkan karena kehebohannya ini, virus Morris diabadikan dalam sebuah floppy disk dan dipamerkan dalam Boston Museum of Science.

Virus komputer bernama Melissa dikirim melalui email kepada seluruh pengguna email dan virus komputer ini memiliki kemampuan untuk berkembang biak di file Word dan Excel. Virus komputer ini juga diketahui sebagai "Mailissa", "Simpsons", "Kwyjibo", dan "Kwejeebo". Virus Melissa menginfeksi 20% komputer di seluruh dunia.

Virus email ini menyebar pada tahun 2000 telah menyebabkan kerugian sebanyak $10 Milyar di 20 negara. Virus komputer ini didistribusikan melalui email dengan subjek “I Love You” berisi pesan teks bertuliskan "kindly check the attached LOVELETTER from me" dan lampirannya berjudul “LOVE-LETTER-FOR-YOU.TXT.VBS.”. Jika kamu membuka lampirannya maka secara otomatis virus komputer ini akan mereplikasikan dirinya dan mengirim ke semua alamat email dalam email pengguna. File ini juga akan menghapus file .jpg dan .jpeg.

Virus komputer berjenis Worm ini diobservasi pada tanggal 15 Juli 2001. Virus Code Red menyerang Microsoft IIS web server. Virus komputer ini merusak halaman web dan meninggalkan teks “Hacked by Chinese!” dan merusak website whitehouse.gov. Kerugian yang disebabkan virus komputer Code Red mencapai USD 2 Milyar.

SQL Slammer adalah virus Worm komputer yang menyebabkan penolakan layanan pada beberapa hosting internet dan secara dramatis memperlambat traffic internet. Dimulai pada tanggal 25 Januari 2003 dan menyebar sangat cepat kemudian menginfeksi 75.000 korban dalam waktu sepuluh menit. Virus komputer SQL Slammer menyerang web server yang dijalankan oleh versi rentan Microsoft SQL Server, kemudian menghasilkan alamat Internet Protokol (IP) secara acak.

Dikenal sebagai malware terkejam pada tahun 2004, virus komputer ini menginfeksi kurang lebih satu juta komputer. Virus MyDoom terlihat sebagai bouncing email atau email spammer dan ketika pengguna membuka email tersebut maka saat itu pula komputernya terinfeksi. Virus komputer paling berbahaya ini bisa mengunduh file tambahan dan mencuri alamat email kemudian otomatis mengirimkan email pada korban barunya.

Poison Ivy adalah remote access Trojan yang mampu mengendalikan komputer yang terinfeksi dari lokasi yang berbeda secara sembunyi-sembunyi. Setelah virus komputer ini diinstal ke komputer, hacker dapat mengontrol komputermu, memanipulasi konten dan mengakses speaker komputer serta webcam untuk merekam audio maupun video. Virus ini adalah mimpi buruk dari segala mimpi buruk computer security.

Malware atau virus komputer yang berhasil mengacaukan sistem keamanan Pentagon ini bahkan sampai membuat Pentagon mendirikan departemen militer US Cyber Command untuk mengatasi agent.btz. Disebarkan melalui thumb drive lalu menginstal malware dan mencuri data-data penting. Agent.btz ini juga dikenal sebagai Agent.AWF yang menyerang sistem operasi Microsoft Windows.

BlackShades, virus komputer yang terbilang baru ini menjangkiti lebih dari 100 negara dan menyerang perangkat lunak pada komputer. Virus komputer bekerja dengan cara mengambil alih komputer. Virus BlackShades atau yang disebut juga BlackShader ini memungkinkan hacker untuk mencuri informasi pribadi, mencegat pesan penting dan membajak kamera pada komputer atau webcam untuk digunakan secara diam-diam demi kepentingan hacker tersebut.

Virus komputer Nimda muncul pertama kali pada pertengahan September 2001, atau lebih tepatnya seminggu setelah serangan 9 September. Nama virus Nimda diambil dari kata "Admin" dengan pengejaan yang terbalik. Virus Nimda menyebar lewat media internet seperti email, web, file sharing, atau memanfaatkan celah keamanan yang ada pada server Web Microsoft Internet Information Services (IIS). Virus jenis Worm ini dikabarkan dengan cepat berhasil menginfeksi dan melumpuhkan ribuan komputer di seluruh dunia dan sampai saat ini masih menyebar, namun dengan kecepatan yang lebih lambat.

Virus komputer jenis Trojan House kali ini dapat mematikan dan sangat merusak bagi perangkat Anda. Storm Worm adalah software berbahaya yang pertama kali muncul pada tahun 2006 dan menyebar lewat pesan elektronik alias email yang di dalamnya disertakan sebuah link. Banyak pengguna komputer mengeluh bahwa mereka menerima email spam dengan pesan "230 dead as storm batters Eropa". Jika pengguna mengeklik link tersebut akan menyebabkan virus komputer Storm Worm menginfeksi komputer dan memungkinkan komputer dikendalikan dari jarak jauh untuk menyebarkan email spam di internet.

Virus Conficker masuk dalam kategori virus komputer yang sangat berbahaya karena penyebarannya yang sangat cepat. Conficker ditemukan pada Oktober 2008. Selain Conficker, virus komputer ini juga dikenal dengan nama Downup, Domnadup, Win32/Conficker.C, dan virus Kido. Virus komputer ini menyebar melalui OS Microsoft Windows dan paling banyak menyerang OS Windows XP. Heinz Heise memperkirakan Conficker telah menginfeksi 2.5 juta PC pada 15 Januari 2009, sementara The Guardian memperkirakan 3.5 juta PC terinfeksi. Kemudian pada tanggal 16 Januari 2009, virus komputer ini telah menginfeksi hampir 9 juta PC dan menjadikannya sebagai salah satu infeksi yang paling cepat menyebar dalam waktu singkat.

Virus komputer CIH atau .Win9x.CIH disebut juga sebagai Chernobyl, pertama kali terdeteksi di Taiwan pada bulan Juni 1998. CIH disebutkan sebagai salah satu virus komputer paling berbahaya yang pernah dibuat. Virus komputer ini mampu mengutak-atik BIOS komputer agar tidak bisa melakukan booting. Semakin masuk dalam kategori virus berbahaya dikarenakan virus komputer ini sulit dideteksi. CIH akan menginfeksi setiap aplikasi yang ada di komputer. Kerugian yang timbul akibat virus ini mencapai lebih dari US$ 100 juta.

Virus komputer Stuxnet adalah salah satu virus komputer paling berbahaya yang menjadi awal dari perang cyber di internet. Virus jenis malware ini muncul pada pertengahan tahun 2010. Menyerang Sistem Supervisory Control and Data Acquisition (SCADA). Menurut kabar yang beredar, awalnya AS menciptakan virus ini untuk menyerang fasilitas nuklir milik Iran.

Bukannya berdampak besar ke fasilitas Iran tersebut, virus ini malah menyebar dan menyebabkan kekacauan di jaringan internet seluruh duniayang pada akhirnya menyebabkan kekacauan yang lebih besar. Symantec sebagai sebuah perusahaan antivirus terkenal menyebutkan bahwa virus komputer Stuxnet lebih besar 50 kali lipat dari virus komputer biasa dan mereka belum berhasil menemukan sumber virus tersebut.

Duqu diduga memiliki hubungan dengan virus komputer Stuxnet. Nama Duqu diberikan oleh peneliti Boldizsar Hungaria Bencsath dari Laboratory of Cryptography and System Security (CrySyS Lab) di Budapest University of Technology and Economics, Hungaria. Peneliti tersebut menganalisa malware ini dan menulis laporan sebanyak 60 halaman dengan menamakannya sebagai virus Duqu. Virus komputer ini dapat mengubah nama file data dalam komputer dengan awalan "~DQ". Malware ini ditemukan pada awal September 2011.

Pernahkan kamu melihat sebuah malware komputer yang sangat canggih hingga dapat menginfeksi komputer dengan menjalankan sistem operasi Windows dengan sendirinya? Flame atau Flamer dianggap sebagai virus tercanggih yang ditemukan pada tahun 2012, hampir sama berbahayanya dengan virus komputer Stuxnet. Virus komputer Flame digunakan sebagai senjata cyber untuk menyerang beberapa entitas di suatu negara. Awalnya ditemukan sebagai senjata yang menyerang komputer milik pejabat Iran namun malah menyebar ke mancanegara.

Setelah ditemukan menginfeksi sejumlah sistem komputer di negara-negara Timur Tengah seperti Palestina, Israel, Lebanon, dan Suriah. Flame berukuran besar dan bisa masuk ke dalam sistem hingga menyebar menjadi banyak bagian-bagian kecil. Jika terjangkit virus komputer ini, maka komputer otomatis mengunduh file sebesar 6 MB yang berisi sekitar setengah lusin modul kompresi lain yang berada di dalamnya.

Pembuat virus komputer Blaster, aka Lovsan, aka MSBlast sepertinya menaruh dendam pribadi pada Bill Gates. Pasalnya, virus komputer Blaster pernah menginfeksi ratusan ribu komputer melalui ‘lubang kerentanan’ (vulnerability hole) pada Windows 2000 dan Windows XP. Virus ini akan membuka sebuah jendela dialog yang mengatakan kepada pengguna bahwa sistem akan shutdown dan kemudian komputer akan mati atau restart.

Dalam virus Blaster ditemukan dua pesan dalam kode yang bertuliskan:

"I just want to say LOVE YOU SAN!" dan "billy gates why do you make this possible? Stop making money and fix your software!!"

Terjemahan :

"Aku hanya ingin mengatakan cinta padamu SAN" dan "billy gates kenapa kamu membuat semua ini mungkin? Berhenti mencari uang dan perbaiki software milikmu!!"

Virus komputer jenis Worm ini termasuk golongan virus pertama yang menyebarkan dirinya sebagai lampiran email lalu menyerang semua versi Microsoft Windows. Virus Bagle dirancang untuk membuka backdoor di mana remote user bisa mendapatkan kontrol atas komputer yang terinfeksi. Bagle muncul dengan subjek email adalah "Hi" dan pesan "Test =)" diikuti dengan string karakter acak dengan "Test, ya." pada akhirnya. Nama lampiran adalah string huruf acak dengan ekstensi file exe dan ikon yang sering terlihat seperti kalkulator Windows.

Virus komputer Sasser dibuat oleh Sven Jaschan yang saat itu masih menjadi seorang mahasiswa Jerman yang berusia 17 tahun. Sasser menyerang Windows 2000 dan Windows XP dengan memanfaatkan vulnerability hole dari sistem Windows tersebut. Sasser adalah menyebabkan kerusakan sebesar miliaran dolar pada tahun 2004. Virus komputer ini menyebabkan banyak komputer menjadi berjalan lambat dan crash, yang kemudian menyebabkan beberapa kerusakan cukup berat. Virus worm ini memiliki beberapa varian misalnya Sasser.E, varian pertama yang menyerang Mydoom dan Beagle, seperti Netsky.

Sabtu, 16 Januari 2016

Tools Dos Dan Link Nya

LOIC

LOIC sebenarnya dibuat untuk digunakan oleh web developer. Dengan tools ini, web developer bisa mencoba ketahanan aplikasi yang dibuat terhadap "Serangan" data yang disengaja maupun tidak (karna load pengunjung yang besar).

LOIC akan membuat koneksi TCP, UDP, ataupun HTTP dalam jumlah yang banyak dan terus menerus terhadap sasaran untuk menguji ketahanan aplikasi yang sedang dijalankan. LOIC menggunakan data 'sampah' yang diciptakannya untuk dikirimkan kepada korban.

Menggunakan program ini sendiri sangatlah mudah. Anda tinggal memasukan URL sasaran atau alamat IP sasaran anda, lalu menentukan jenis koneksi, dan data yang ingin dikirimkan. Seranganpun siap dijalankan

Jika anda ingin mendownload LOIC:Disini

Dos HTTP

Ddos HTTP adalah aplikasi komersil yang ditujukan untuk melakukan HTTP Flood Dos. Aplikasi ini dijual secara resmi karna ditujukan untuk web developer yang ingin menguji ketahanan aplikasinya terhadap koneksi dan data yang banyak dari pengunjung namun juga bisa dimanfaatkan oleh para hacker untuk melakukan serangan Dos.

Untuk menggunakan program ini caranya sangat mudah. Anda tinggal memasukan alamat URL pada kolom Target URL dan menekan tombol Start Flood. Untuk memastikan target yang akan diserang, sebelumnya anda bisa menekan tombol Verify URL terlebih dahulu. Menariknya dari program ini adalah setelah proses serangan selesai dilakukan, anda bisa melihat report yang berisi status informasi mengenai serangan yang dilakukan seperti jumlah query yang dikirimkan, jumlah balasan yang diterima, paket yang hilang dan lain sebagainya.

Untuk melakukan serangan terhadap korban, Dos HTTP membuat koneksi ke komputer korban dengan menggunakan socket asynchronou. Serangan akan lebih berguna bila menggunakan sistem keroyokan, alias digunakan pada beberapa komputer secra bersama-sama yang akan menciptakan serangan Ddos

Jika anda ingin mendownload Dos HTTP:Disini

BanglaDos

BanglaDos atau Banladesh Dos Attack Engine adalah aplikasi untuk melakukan stress test jaringan dan sekaligus serangan Dos, dan yang dibuat oleh Samin Yasar dari bangladesh.

Cara menggunakannya cukup simple, yaitu dengan memasukan alamat URL dari target yang akan diserang dan jumlah request per detik ke target tersebut, kemudian tekan tombol "Start Attack!".

Jika anda ingin mendownload BanglaDos:Disini

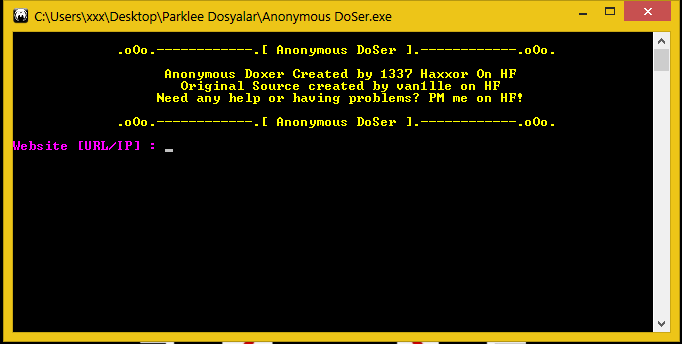

Anonymous Ddoser

Anonymous Ddoser adalah tool dos yang mudah digunakan.

Untuk menggunakanya anda tinggal memasukan alamat ip atau URL target serangan anda, setelah itu anda pilih jumlah paket per detik.

Jika anda ingin mendownload Anonymous Ddoser:Disini

password file: parkleetht

Anonymous External Attack

Anonymous External Attack Versi 1.0

Salah satu tools ddos paling saya suka

Jika anda ingin mendownload tool ini:Disini

Baca Juga:

Cara melakukan Dos Attack Dengan Cmd

Tentang Dos Attack

Membuat Tool Dos

Tools Vulnerability Scanner

NMAP

Nmap adalah sebuah tool open source yang dibuat oleh hacker dan pakar sekuriti terkena Gordon "Fyodor" Lyon pada tahun 1997.

Tool ini sangat populer dikalangan hacker, terutama digunakan untuk port scanner dan enumerasi (mengumpulkan informasi berharga dari target hackign).

Source code dan installer nmap bisa didownload :Disini

Nmap adalah sebuah tool command-line yang bisa diinstall di windows, linux, unix, Mac OS,

Nmap juga punya versi GUI yaitu 'Zenmap', yang tentunya sangat membantu bagi yang belum terbiasa menggunakan aplikasi command-line seperti Nmap

'Ncat' adalah tool command-line yang dibuat seperti Netcat. Netcat adalah tool populer dikalangan hacker, digunakan untuk membaca dan menulis data ke port atau socket yang terbuka di komputer ata perangkat IP lain di jaringan.

GFILanGuard

GFILanGuard adalah sebuah aplikasi untuk mengecek vulnerability, melakukan audit jaringan, dan mengelola patch (mengontrol instalasi patch secara remote).

Aplikasi ini dibuat oleh GFI, perusahaan Amerika yang membuat software sekuriti jaringan dan email. LanGuard hanya tersedia untuk sistem operasi Windows. Installer untuk trial bisa diunduh Disini

Nessus

Nessus adalah sebuah aplikasi scanner vulnerability yang dibuat oleh Tenable Network Security, sebuah perusahaan teknologi sekurit di Amerika Serikat.

Ada tiga edisi Nessus yaitu Nessus Home (Gratis), Nessus Perimeter Service (berbayar USD 1500/tahun), dan Nessus (USD 3600/tahun). Nessus Home hanya bisa menangani 16 alamat IP per scanner (per instalasi Nessus), sedangkan Nessus berbayar tak punya batasan tersebut.

Jika anda ingin menginstall Nessus:Disini

Apa itu Session Hijacking ?

Kali ini saya akan memberritahu kepada kalian semua tentang pengertian salah satu metode hacking yaitu Session Hijacking

PENGERTIAN :

Session Hijacking adalah eksploitasi yang dilakukan terhadap sebuah session atau koneksi yang sedang berlangsung diantara dua sistem komputer, untuk tujuan mengambil alih session tersebut dan mendapatkan akses dan data yang dipertukarkan dalam session itu

Berikut adalah gambar ilustrasi session hijacking yang sedang berlangsung.

Pada gambar terlihat sebuah session komunikasi yang sedang berlangsung diantara komputer korban dan komputer server. Session tersebut dihadang dan kemudian berhasil diambil alih oleh hacker, setelah berhasil hacker tersebut berpura-pura menjadi komputer korban untuk mengelabui server.

Server tak menyadari upaya si hacker dan tetap meneruskan session tersebut karena dari sudut pandang server, tak ada perubahan apapun pada identitas komputer korban, padahal kenyataanya komputer korban sudah tak berkomunikasi lagi denganya.

Hacker akan meneruskan session tersebut hingga berhasil memperoleh informasi yang diinginkan dari server misalnya data korban yang disimpan did server atau data lain yang diincar

Teknik-Teknik Session Hijacking

Teknik yang digunakan dalam session hijacking attack pada dasarnya memiliki tiga metode utama, yaitu :

- Brute Forcing → Membuat dan mengirimkan paket ke target dengan session ID yang divariasikan dengan sebuah program, sampai ada session ID yang benar dan diterima oleh target. Cara ini membutuhkan waktu waktu yang lebih lama untuk berhasil dibandingkan teknik lainya.

- Stealing → Mengambil data dari komputer target atau menangkap paket data yang dikirimkan dari target atau menuju target. Stealing dilakukan dengan menginstall program trojan di komputer target, menggunakan paket sniffer untuk membaca data di jaringan, menggunakan header HTTP referrer, dan melakukan cross-site scripting.

- Calculating → Menghitung session ID yang digunakan dengan menganalisa pola yang dibentuk oleh session-session ID sebelumnya. Session ID sebelumnya ditangkap dengan paket sniffer.

Tools Session Hijacking

- Zed Attack Proxy (ZAP)

- Burp Suite

- JHijack

ZAP adalah sebuah aplikasi proxy internet dengan kemampuan mencegat dan mengubah isi paket yang masuk dari sisi browser dan dari sisi situs web, sehingga aplikasi ini bisa memainkan fungsi man-in-the-middle.

Paket yang dikirim oleh browser bisa dilihat, di stop, dan diubah jika perlu, sebelum dikirimkan ke server. Sebaliknya paket tanggapan yang dikirimkan dri server juga bisa dilihat, di break, dan diubah sebelum dikirimkan ke browser, sehingga apa yang dikirimkan oleh browser bisa berbeda dengan permintaan yang diterima oleh server dan sebaliknya apa yang dikirimkan kembali oleh server juga bisa diubah sebelum sampai ke browser sehingga pengguna akan menerima paket tanggapan yang berbeda dengan yang dibuat oleh server.

Untuk menggunakan tool ini dalam serangan session hijacking, hacker harus mengupayakan agar proxy ini digunakan oleh korban. Browser dari korban harus disetting agar menggunakan proxy ZAP yang menggunakan port 8080.

Selain sebagai proxy, tool ini juga mempunyai fungsi vulnerabelity scanner untuk menguji aplikasi web sehingga bisa digunakan untuk melakukan penetration testing.

ZAP bisa diunduh di situs OWASP dimana OWASP adalah sebuah komunitas terbuka yang terdiri dari para sukarelawan yang punya misi mengembangkan aplikasi gratis untuk meningkatkan keamanan pengguna web. ZAP adalah salah satu project dari OWASP.

Burp Suite adalah sebuah aplikasi Java dengan fungsi proxy dan penetration testing yang mirip dengan ZAP, digunakan terutama untuk menguji keamanan dati aplikasi web.

Aplikasi ini mempunyai format .jar yang bisa dieksekusi secara langsung tanpa proses instalasi, dengan syarat sistem operasi anda sudah memiliki Java Runtime Environment.

Burp Suite bisa diunduh Disini, dimana tersedia versi gratis dan versi professional yang berbayar, denga harga sekitar 300 USD per user per tahun.

JHijack (Java Hijacking) adalah sebuah tool open source untuk menguji keamanan dari session yang dibentuk antara server aplikasi web dengan client yang mengakses situs server tersebut, dimana pengujian dilakukan dengan teknik fuzzing untuk menebak session ID yang aktif

JHijack membutuhkan aplikasi proxy yang bisa menangkap dan mengubah isi dari paket yang lewat seperti ZAP Proxy, untuk memanipulasi paket yang dikirimkan ke server dalam rangka menentukan range nilai-nilai yang berpeluang sebagai session ID yang dicari. Nilai yang berpeluang ini kemudian di input ke JHijack sebagai range data yang akan dilakukan fuzzing atau brute force untuk mendapatkan session ID yang dicari.

Jika anda ingin mendownload tool ini : Disini